TrueCrypt am Ende? Die Zukunft der Open Source Verschlüsselung

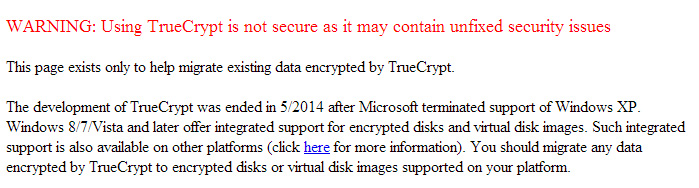

Verschlüsselungslösungen gibt es wie Sand am Meer. Doch seit Edward Snowdens NSA-Enthüllungen darf man in kommerziellen Produkte wie Bitlocker und Co. wohl mit an Sicherheit grenzender Wahrscheinlichkeit Hintertürchen erwarten, die begehrliche US-nahe Lauscher haben einbauen lassen. Kaum einer anderen Lösung brachten ungewöhnlich gut informierte Geeks daher soviel Vertrauen entgegen wie dem legendären Truecrypt. Das könnte sich mit einer gestern überraschend aufgetauchten Meldung auf der offiziellen Sourceforge-Projektseite truecrypt.sourceforge.net jetzt ändern. Ohne irgendwelche Details preiszugeben, haben die Programmierer dort bekannt gegeben, dass die Verschlüsselungs-Software nicht mehr sicher sei und die Entwicklung über Nacht eingestellt.

The development of TrueCrypt was ended in 5/2014 after Microsoft terminated support of Windows XP. Windows 8/7/Vista and later offer integrated support for encrypted disks and virtual disk images. Such integrated support is also available on other platforms (click here for more information). You should migrate any data encrypted by TrueCrypt to encrypted disks or virtual disk images supported on your platform.

Warum verwenden wir Truecrypt?

Die Open Source Software Truecrypt erlaubt bei auch für Laien bewältigbarem Konfigurationsaufwand eine bisher als sicher geltende Verschlüsselung kompletter (System)Partitionen. Vor einer mit Truecrypt verschlüsselten Festplatte stünden, so der bisherige Common Sense, sogar die mächtigsten Geheimdienste wie der sprichwörtliche Ochs vorm geschlossenen Scheunentor.

Snowden selbst hat Truecrypt empfohlen, der Journalist Glenn Greenwald hat dessen Dokumente damit verschlüsselt und Truecrypt so erst kürzlich einen weiteren Popularitätsschub verliehen. Ich selbst setze das Programm seit Jahren auf allen meinen Laptops ein, seit mir ein kroatischer Bloggerkollegeschilderte, wie ihn die gute alte Kryptographie vor einer Whistleblowing-bedingten Gefängnisstrafe schützte: die CroCops konnten die betreffenden Dokumente auf seiner Festplatte nämlich nicht auffinden.

Verschlüsselung organisieren

Die naheliegendste Reaktion, nämlich eine Nachfrage bei den Programmierern, scheidet aus, da niemand weiß, wer hinter TrueCrypt steckt. In respektablen 10 Jahren harter Entwicklungsarbeit gelang es dem Team, die Identität aller Beteiligten erfolgreich geheim zu halten. Das ist zwar auch eine Art von „Security through obfuscation“, wenngleich sich in der aktuellen Situation zeigt, auf welch wackligen Beinen solche Ninja-Developper-Groups eigentlich stehen.

Im Oktober 2013 sammelten Netizens via Crowfunding knapp 63.000 Dollar für den ersten unabhängigen Security-Audit der Software, der zwar schon begonnen hat, aber erst in einigen Monaten abgeschlossen sein wird. Bisher wurden Truecrypts Bootloader und sein Systemkern der hochnotpeinlichen Analyse unterzogen, die keinerlei Sicherheitsrisiken ans Tageslicht brachte. Die Qualität des eingesetzten Verschlüsselungsverfahrens wird derzeit erst überprüft, trotz der unerwarteten Wendung wollen die Tester ihre Analyse fortsetzen.

Warum will sich Truecrypt selbst in die Luft sprengen?

Seit der Veröffentlichung der Entwicklerbotschaft herrscht in der Netzgemeinde Rätselraten. Drei Möglichkeiten scheinen bislang in Frage zu kommen:

- Intervention von öffentlicher Seite: Behörden in den USA dürfen sogenannte „National Security Letters“ verschicken, die Firmen zur Datenherausgabe zwingen. Gesprochen werden über diese Briefe nicht – so erging es etwa 2013 dem sicheren Webmail-Anbieter Lavabit. Allerdings ist fraglich, an wen besagter Brief im Falle Truecrypts denn hätte zugestellt werden sollen…

- Ein übler Bug: Die Entwickler haben tatsächlich eine gravierende Sicherheitslücke gefunden und können oder wollen diese nicht beheben. Offen bliebe in diesem Fall, warum derart vage kommuniziert wird.

- Ein Hack der offiziellen Seite: Man spekulieren, dass Truecrypt.org vielleicht gehackt wurde – freilich gibt’s auch dafür bislang keinerlei konkrete Indizien.

Soll ich Truecrypt dennoch trauen und wie geht’s weiter?

Bevor genauere Informationen vorliegen, wäre eine Panik-induzierte Deinstallation verfrüht. Und es sieht ganz so aus, als ob die Entwicklung zukünftig sogar in geordneteren Bahnen verlaufen könne. Thomas Bruderer und Joseph Doekbrijderno haben unter dem Claum „TrueCrypt must not die“ den Quellcode in die „neutrale Schweiz“ gerettet und wollen das Projekt dort weiterführen. Auf Truecrypt.ch wird ganz aktuell die weitere Vorgehensweise koordiniert, das Duo Encryptionale informiert auch auf Twitter unter @TrueCryptNext über den Fortgang der Ereignisse.

Zur realistischen Selbsteinschätzung des unerfreulichen Schlamassels empfehle ich einen Besuch im Truecrypt Final Release Repository. Der renommierte Sicherheitsexperte Steve Gibson trägt dort alle bisher bekannten Fakten zusammen und rät zur Besonnenheit, denn:

For reasons that are still unclear three days after the event, TrueCrypt’s developers chose not to graciously turn their beloved creation over to a wider Internet development community, but rather to attempt to kill it off by creating a dramatically neutered 7.2 version that can only be used to view, but no longer to create new, TrueCrypt volumes. […] The mistake these developers made was in believing that they still „owned“ TrueCrypt, and that it was theirs to kill.

Ein gewisser „David“, offenbar Teil des Truecrypt Kernteams, ließ auf Twitter gar wissen, dass kein aktuelles Sicherheitsproblem bekannt sei, Bitlocker „gut genug“ und kein Interesse mehr an dem Projekt bestehe. Das sieht die Netzgemeinde offenkundig ganz anders. Ob das Schweizer Truecrypt Käse womöglich doch mit Löchern ist, werden wir spätestens im Sommer nach Abschluss der Sicherheitsaudits wissen. Dessen Ergebnisse dokumentiert das Analyseteam auf IsTruecryptAuditedYet.com.

Bis dahin bleibt nur die Erkenntnis: nicht mal Open Source Magier können Geister, die sie freudig riefen, auf Knopfdruck in die Flasche zurück verbannen. In ganz seltenen Fällen ist eben nicht nur Skepsis in punkto korrekter Funktionsweise, sondern auch Skepsis in punkto behaupteter Bugs angebracht.

heftig …… :)

Guter Artikel. Für den Facebook-Teaser aber hast dir das hier verdient: http://nervig.co/unfassbar-woher-kommen-die-regenwolken-mitten-im-sommer-die-wahrheit-wird-dich-schocken/